È stato rilevato che una nuova backdoor chiamata “Kapeka” viene utilizzata in attacchi mirati contro l’Europa orientale, tra cui Estonia e Ucraina. Questo malwaresviluppato dal gruppo Advanced Persistent Threat (APT) collegato alla Russia, noto come Verme della sabbiaha dimostrato capacità estremamente sofisticate nell’effettuare attacchi informatici, secondo un rapporto di ConSecuro.

Caratteristiche di Backdoor Kapeka

Kapeka è una backdoor flessibile scritta in C++ e confezionata come DLL di Windows. È progettato per mascherarsi da componente aggiuntivo di Microsoft Word per apparire legittimo ed evitare il rilevamento. Il malware dispone di una configurazione di comando e controllo (C2) integrata che stabilisce un contatto con i server controllati dall’aggressore e ottiene istruzioni su come procedere.

Funzionalità del malware

Le funzionalità di Kapeka includono la capacità di leggere e scrivere file, avviare payload, eseguire comandi shell e persino aggiornarsi o disinstallarsi. Utilizza l’interfaccia COM WinHttp 5.1 per la comunicazione di rete e utilizza il formato JSON per inviare e ricevere dati dal suo server C2. La backdoor può anche aggiornare la sua configurazione C2 “al volo”, ricevendo una nuova versione dal server C2 durante il polling.

Metodi di propagazione e associazioni

Il modo esatto in cui Kapeka si propaga non è stato ancora completamente identificato, ma le analisi indicano che il dropper di malware viene recuperato da siti Web compromessi utilizzando il comando certutil, un esempio di utilizzo di file binari legittimi per eseguire attacchi (LOLBin). Kapeka è stato collegato a precedenti famiglie di malware come GreyEnergy e Prestige, suggerendo che potrebbe essere il successore di quest’ultimo, utilizzato nelle intrusioni che hanno portato alla distribuzione del ransomware Prestige alla fine del 2022.

Implicazioni e significato

L’utilizzo di Kapeka nelle operazioni di intrusione dimostra un’attività di livello APT, con un elevato grado di furtività e sofisticatezza, tipico degli attacchi attribuibili ad origini russe. La sua vittimologia sporadica e il targeting di specifiche regioni geopoliticamente sensibili come l’Europa orientale evidenziano l’uso strategico di questo malware in operazioni di spionaggio informatico o sabotaggio.

La backdoor Kapeka rappresenta una minaccia significativa per la sicurezza delle informazioni nelle aree colpite. Le organizzazioni nelle regioni potenzialmente a rischio dovrebbero rafforzare le proprie difese e monitorare attivamente i segnali di questo sofisticato malware, adottando misure proattive per proteggere i propri sistemi dagli attacchi.

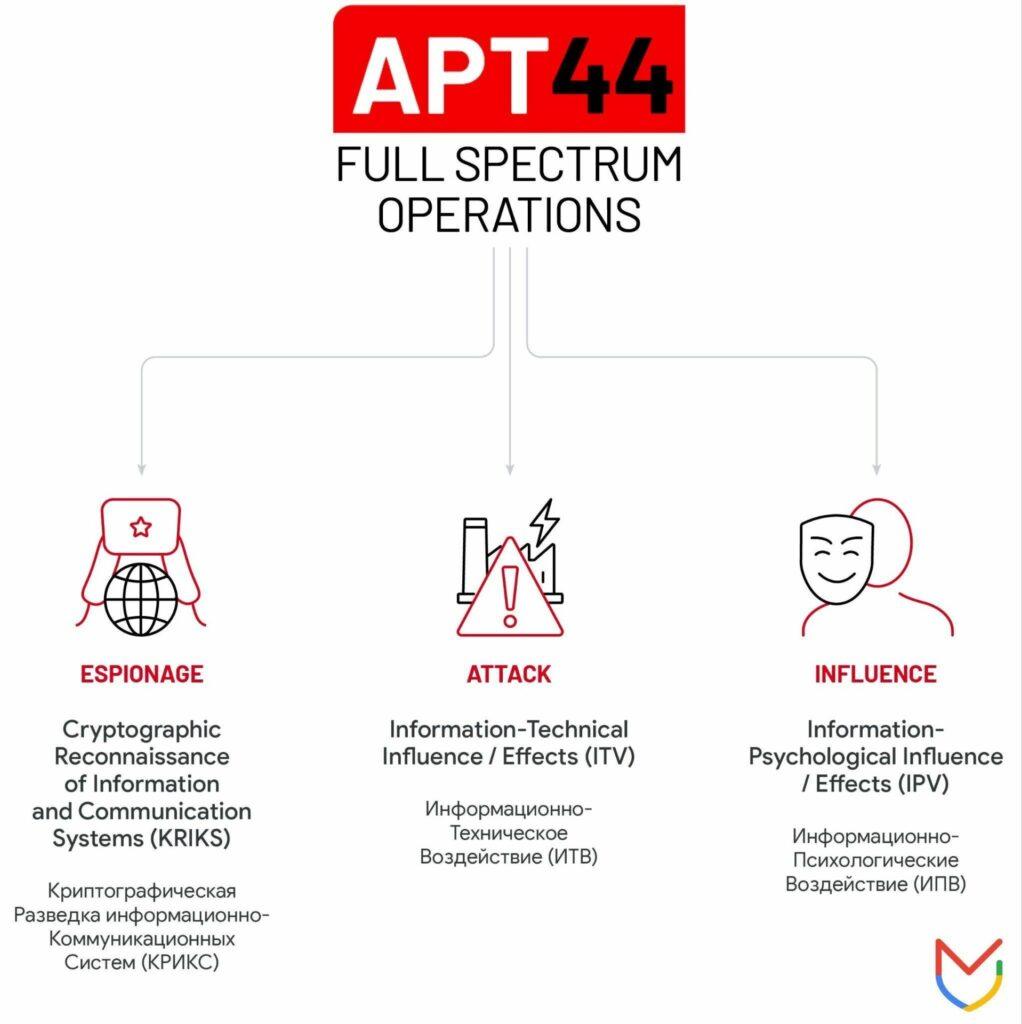

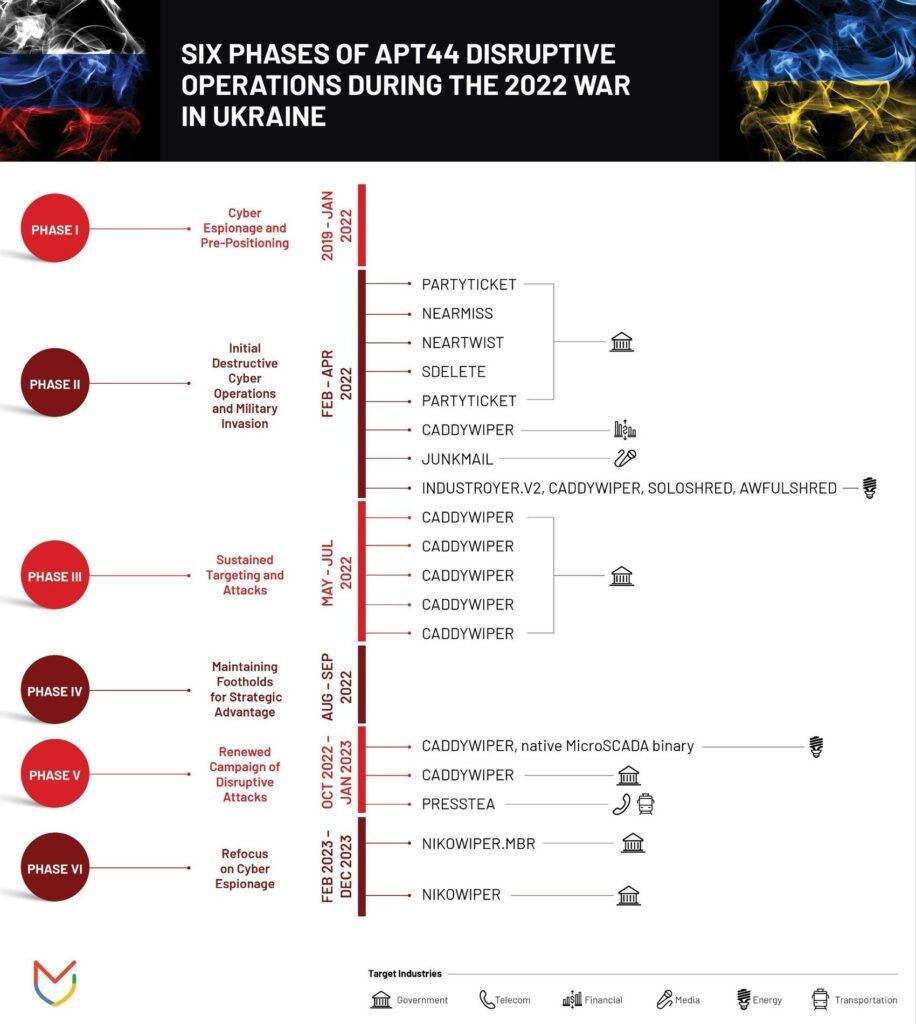

APT44: minaccia globale da parte del gruppo Sandworm

APT44, conosciuta anche come Sandworm, è una delle unità di sabotaggio informatico più pericolose, attiva nei conflitti geopolitici a favore degli interessi russi. Questo gruppo è associato a numerosi attacchi di alto profilo e continua a rappresentare una grave minaccia per i governi e gli operatori delle infrastrutture critiche a livello globale.

Caratteristiche e attività di APT44

APT44 è un gruppo Advanced Persistent Threat (APT) che ha dimostrato notevoli capacità e un’elevata tolleranza al rischio nei suoi sforzi per sostenere la politica estera russa. L’ampio mandato di questo gruppo lo rende una minaccia imprevedibile, pronta a colpire a breve termine ovunque i suoi obiettivi siano in linea con gli interessi nazionali russi.

Rischio di proliferazione di nuove tecniche

Le continue innovazioni di APT44 nell’uso di capacità informatiche distruttive hanno potenzialmente abbassato la barriera all’ingresso per altri attori statali e non statali interessati a sviluppare i propri programmi di attacco informatico. Questo rischio di proliferazione è una preoccupazione crescente, poiché potrebbe portare a un aumento globale di attacchi informatici sofisticati e distruttivi.

Protezione e azioni della comunità

La ricerca di Google ha portato all’identificazione di diverse misure a tutela degli utenti e della comunità più ampia:

- Protezione tramite il Threat Analysis Group (TAG) di Google: i risultati di ricerca migliorano la sicurezza dei prodotti Google.

- Aggiunte a Navigazione sicura: I siti e i domini identificati sono stati aggiunti per proteggere gli utenti da ulteriori sfruttamenti.

- Avvisi per attacchi sostenuti dal governo: gli utenti Gmail e Workspace interessati ricevono notifiche.

- Programmi di notifica delle vittime: Ove possibile, le vittime vengono informate attraverso programmi dedicati.

- Risorse VirusTotal: Una raccolta di indicatori di compromissione relativi ad APT44 è disponibile per gli utenti registrati.

Il costante impegno di APT44 contro il sabotaggio informatico rappresenta una delle minacce più gravi e pervasive a livello globale. È essenziale che la comunità internazionale rimanga vigile e pronta ad affrontare le sfide poste da gruppi come Sandworm, soprattutto in contesti geopolitici sensibili.